无人机安全备忘录¶

简介¶

由于无人机在军事、建筑和社区服务等行业的广泛应用,其安全性至关重要。随着无人机群的日益普及,即使是微小的安全漏洞也可能导致重大风险。

本备忘录概述了无人机系统中易受攻击的端点以及减轻安全威胁的策略。

无人机系统组件¶

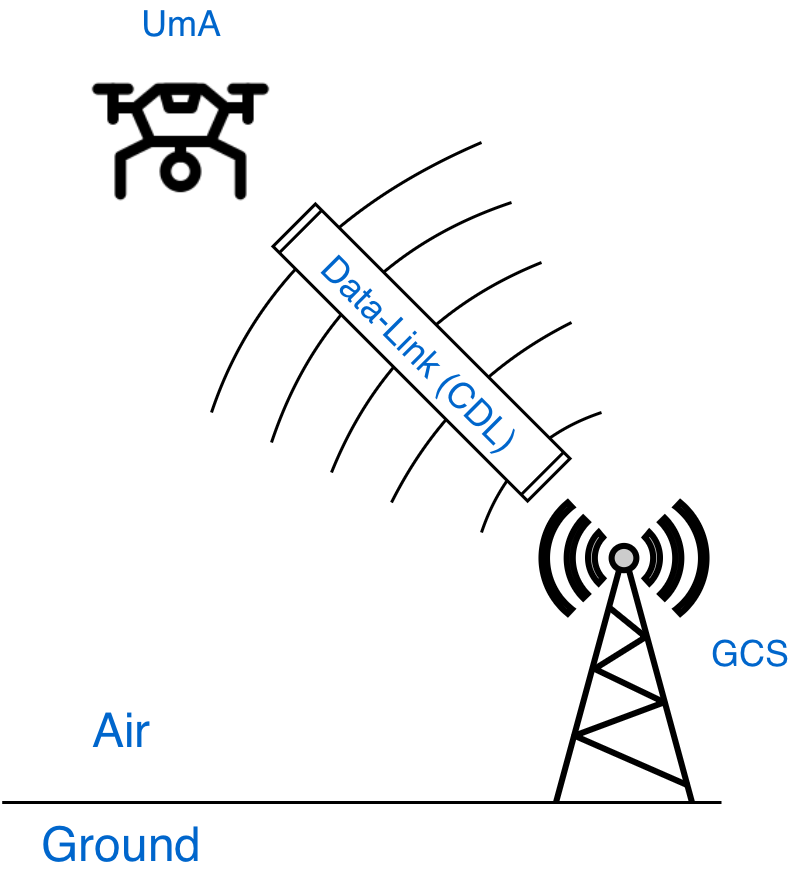

典型的无人机架构由三个主要组件组成:

- 无人航空器 (UmA) – 物理无人机本身,包括其传感器和机载系统。

- 地面控制站 (GCS) – 用于控制和监控无人机操作的界面。

- 通信数据链路 (CDL) – 无人机与地面控制站之间的网络连接。

无人机和地面控制站之间的通信容易受到拦截和攻击。这在后续章节中也将得到体现。重要的是要理解,连接到无人机的外围设备也可能容易受到攻击!为了解释这一点,我们列出了以下的易受攻击的端点。

易受攻击的端点与安全风险¶

1. 通信安全¶

-

不安全的通信链路 – 如果未正确加密,无人机和地面控制站之间传输的数据可能会被拦截。对任何发送的数据使用标准协议进行加密。

-

欺骗和重放攻击 – 如果无人机使用 GPS 模块,数据欺骗和命令重放攻击也可能成为现实。同样,加密数据传输是最佳的前进方向。还有更多方法,已在此处讨论。

-

Wi-Fi 弱点 – 弱认证或未受保护的通道可能允许未经授权的访问。这甚至可以通过简单的微控制器,如 ESP8266实现!

- 使用 802.11w MFP(管理帧保护)来防止 Wi-Fi 去认证攻击。别担心,如果您的 Wi-Fi 系统是最新的,那么这现在是默认协议。

2. 认证与访问控制¶

大多数无人机控制器使用两套计算机:

-

执行 PID 控制和处理电机的主芯片

-

一个额外的 SoC(称为伴侣计算机),用于管理外围设备(如摄像头、激光雷达等)并发送遥测数据。

因此,维护它们的安全性也变得非常重要。在这种情况下可能的风险是:

-

伴侣计算机 – 如果配置不安全,开放端口(例如 SSH、FTP)可能会被利用。

-

用户错误和配置错误 – 配置错误的安全设置可能会使无人机面临风险。

3. 物理安全¶

如果您的无人机被捕获或丢失,您应该确保无法从其中物理窃取数据。这可能发生在以下情况:

-

物理安全不足 – 不安全的 USB 端口或暴露的硬件可能导致数据窃取或篡改。

-

不安全的供应链 – 来自供应商的受损组件可能引入隐藏的漏洞。

-

报废退役风险 – 未正确退役的无人机可能会保留敏感数据或被恶意再利用。

4. 传感器安全¶

随着无人机根据它们与其他无人机或飞行器的接近程度来执行控制逻辑,操纵传感器数据可能会造成灾难性后果!

攻击者可以操纵无人机传感器(GPS、摄像头、高度计)以输入不正确的数据。可以将其更多地视为震网病毒如何改变伊朗铀浓缩离心机的速度,同时仍报告速度正常。

为了防止这种情况,正在开发新的研究,涉及水印信号,其熵可用于确定传感器值是否正确。在此处阅读有关此方法的更多信息。

5. 日志与监控¶

-

日志和监控不足 – 如果没有足够的监控,安全漏洞或操作异常可能无法被发现。

-

集成问题 – 某些摄像头需要网络服务器配置,如果集成不佳,摄像头或遥测系统上的这些网络服务器可能会暴露漏洞,可用于收集敏感信息。

为了防止这种情况,请确保您的凭据足够强大!

安全通信协议¶

以下是无人机系统用于通信的一些协议。这可以是它们之间(如果在一个集群中)或与地面站之间的通信。我们提到了每个协议可能出现的问题,并提供了建议。

- MAVLink 2.0 – 广泛用于无人机与地面控制站(GCS)之间通信的协议。

-

实施消息签名以防止欺骗和重放攻击。

-

您必须保护心跳消息以避免命令注入漏洞。心跳消息通常是发送给所有其他节点的一个字节,以告知设备的存在。发送频率在这里很重要!

-

ArduPilot 和 PX4 等工具支持 MAVLink 2.0 安全增强功能。它们是经过严格测试的软件,因此值得推荐。

-

利用端到端加密!通过 TLS 或 DTLS 都是可以的。

- CAN(控制器局域网)总线 – 用于无人机内部系统组件(例如,飞控、电调、GPS 模块)之间通信的协议。

-

大多数攻击需要物理访问才能利用 CAN。它通过差分信号工作,通过窃听可能进行硬件破解。

-

存在像 DroneCAN 这样的工具,可以轻松实现安全的 CAN 通信。

- ZigBee – 一种低功耗无线协议,常用于备用系统中的遥测和传感器通信。

-

它有一种方法可以启用 AES-128 加密来保护传输。请务必这样做。

-

部署网络密钥并频繁轮换以防止密钥泄露。在此处阅读有关密钥轮换的更多信息。

-

使用基于 SDR 的工具,如 HackRF 或 YARD Stick One,监控 ZigBee 数据包嗅探攻击。

- 蓝牙 – 用于设备连接,例如无人机控制器或移动应用程序。

-

您必须强制执行严格配对模式,即蓝牙 4.2+ 以上的 LE(低功耗)安全连接。这使用椭圆曲线 Diffie-Hellman 密码系统生成密钥。本质上,它是最先进的。

-

“即时可用 (Just works)”等配对方法容易受到 MITM 攻击!如果您正在设置自己的蓝牙适配器,请勿使用它们。

- Wi-Fi (802.11a/b/g/n/ac/ax) – 一种常见的 FPV(第一人称视角)视频传输和无人机控制方法。

-

确保您正在使用 WPA3 加密以获得最高级别的安全性。请注意,像 WEP 这样的协议是易受攻击的!

-

使用 802.11w 管理帧保护(MFP)来减轻去认证攻击(这些是模拟服务器并导致去认证的特制数据包)。

-

在可行的情况下,禁用 SSID 广播并使用 MAC 过滤。这是可取的,因为它基本上可以使您的无人机 Wi-Fi 适配器在简单扫描中隐藏起来。

通过实施这些安全措施,无人机操作员可以显著降低网络攻击和未经授权访问无人机通信系统的风险。

总结¶

下表总结了无人机系统的不同攻击向量。

| 攻击 | 目标 | 安全措施 | ||||||

|---|---|---|---|---|---|---|---|---|

| 类型 | 性质 | 隐私 | 数据保密性 | 完整性 | 可访问性 | 认证 | 非密码学 | 密码学 |

| 恶意软件 | 感染 | x | x | x | x | x | 控制访问、系统完整性解决方案和多因素认证 | 混合轻量级入侵检测系统 |

| 后门访问 | 感染 | x | x | x | x | x | 多因素健壮认证方案 | 混合轻量级入侵检测系统,漏洞评估 |

| 社会工程 | 利用 | x | x | - | - | x | 不适用 | 提高意识,培训操作员 |

| 诱饵攻击 | 利用 | x | x | x | - | x | 不适用 | 提高意识,培训操作员 |

| 注入/修改 | 利用 | x | - | x | - | - | 消息认证或数字签名 | 机器学习混合入侵检测系统,时间戳 |

| 伪造 | 利用 | x | - | x | - | x | 多因素认证,消息认证或数字签名 | 分配权限 |

| 侦察 | 信息收集 | x | x | - | - | - | 加密流量/流 | 混合轻量级入侵检测系统 |

| 扫描 | 信息收集 | x | x | x | - | - | 加密流量/流 | 混合轻量级入侵检测系统或蜜罐 |

| 三次握手 | 拦截 | - | - | - | x | x | - | 流量过滤,关闭未使用的 TCP/FTP 端口 |

| 窃听 | 拦截 | x | x | - | - | - | 保护通信/流量,安全连接 | 不适用 |

| 流量分析 | 拦截 | x | - | - | - | - | 保护通信/流量,安全连接 | 不适用 |

| 中间人攻击 | 认证 | x | x | x | - | - | 多因素认证与轻量级强密码认证协议 | 轻量级混合入侵检测系统 |

| 密码破解 | 破解 | x | x | x | x | - | 定期使用强密码,强加密 | 轻量级入侵检测系统 |

| Wi-Fi Aircrack | 破解 | x | x | x | x | - | 强周期性密码,强加密算法 | 物理层轻量级入侵检测系统 |

| Wi-Fi 干扰 | 干扰 | x | x | x | x | - | 不适用 | 跳频,频率范围变化 |

| 去认证 | 干扰 | x | x | x | x | - | 不适用 | 跳频,频率范围变化 |

| 重放 | 干扰 | x | x | x | x | - | 不适用 | 跳频,时间戳 |

| 缓冲区溢出 | 干扰 | x | x | x | x | - | 不适用 | 跳频,频率范围变化 |

| 拒绝服务 | 干扰 | x | x | x | x | - | 不适用 | 跳频,频率范围变化 |

| ARP 缓存投毒 | 干扰 | x | x | x | x | - | 不适用 | 跳频,频率范围变化 |

| 死亡之Ping | 干扰 | x | x | x | x | - | 不适用 | 频率范围变化 |

| GPS 欺骗 | 干扰 | x | x | x | x | - | 不适用 | 返航,频率范围变化 |

有多个 GitHub 仓库可用于无人机攻击模拟和实际利用。请务必查看它们,以更深入地了解无人机安全。