网络分段速查表¶

简介¶

网络分段是现代服务深度多层防御的核心。如果攻击者无法实施以下攻击,分段将减缓其速度:

- SQL 注入,请参阅 SQL 注入防范速查表;

- 高权限员工工作站被攻陷;

- 组织边界内其他服务器被攻陷;

- 通过攻陷 LDAP 目录、DNS 服务器以及其他发布在互联网上的企业服务和站点来攻陷目标服务。

本速查表的主要目标是展示网络分段的基础知识,通过构建安全且最大程度隔离的服务网络架构来有效应对攻击。

分段将避免以下情况:

- 在公共 Web 服务器(NginX、Apache、Internet Information Service)上执行任意命令,防止攻击者直接访问数据库;

- 即使攻击者未经授权访问数据库服务器,也无法访问互联网上的 CnC。

内容¶

- 示意符号;

- 三层网络架构;

- 服务间交互;

- 网络安全策略;

- 有用链接。

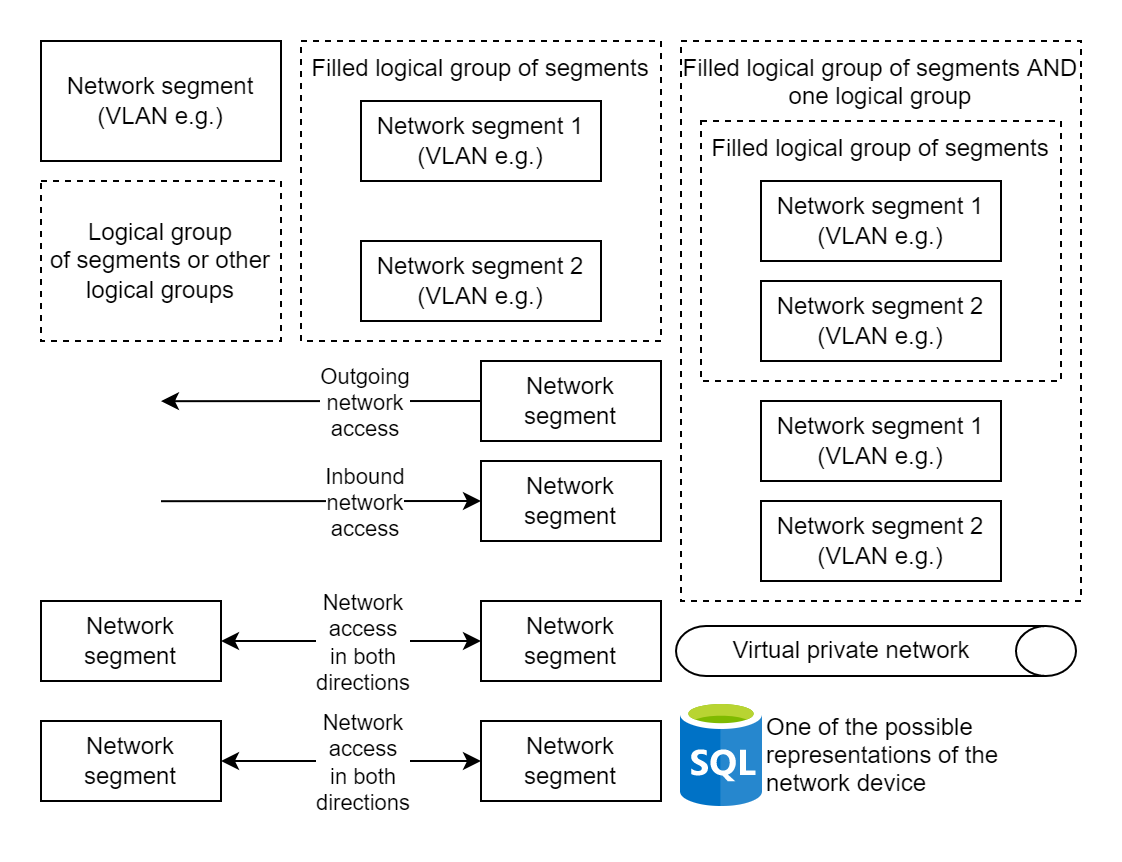

示意符号¶

网络图中使用的元素

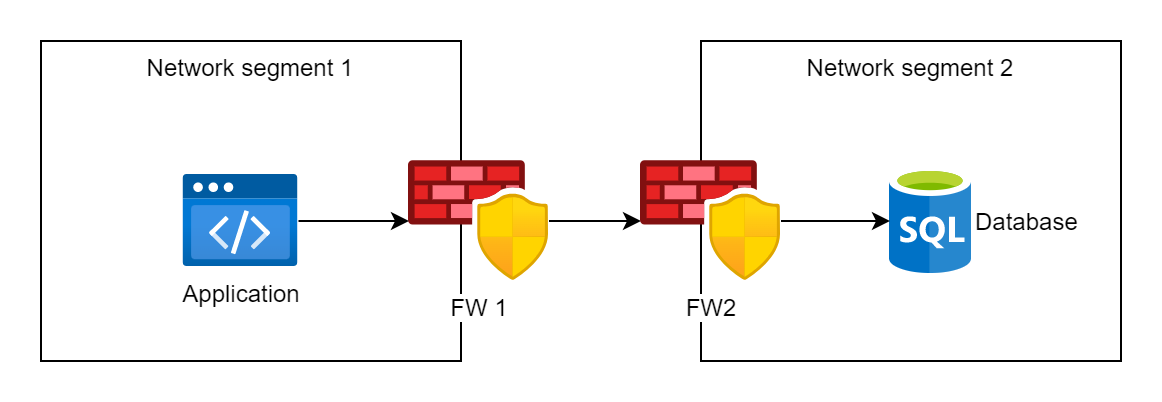

穿过矩形边框意味着穿过防火墙:

上图中,流量通过两个名为 FW1 和 FW2 的防火墙

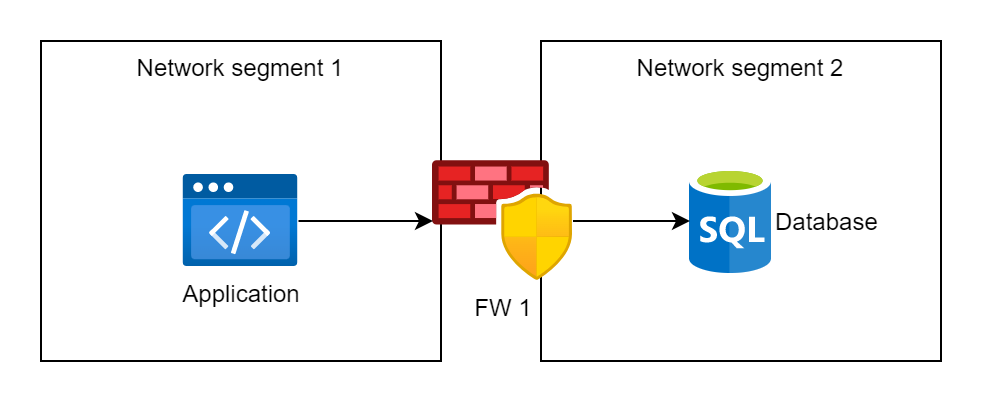

上图中,流量通过一个防火墙,其后有两个 VLAN

此外,为了不使图表过载,后续图表中不再包含防火墙图标

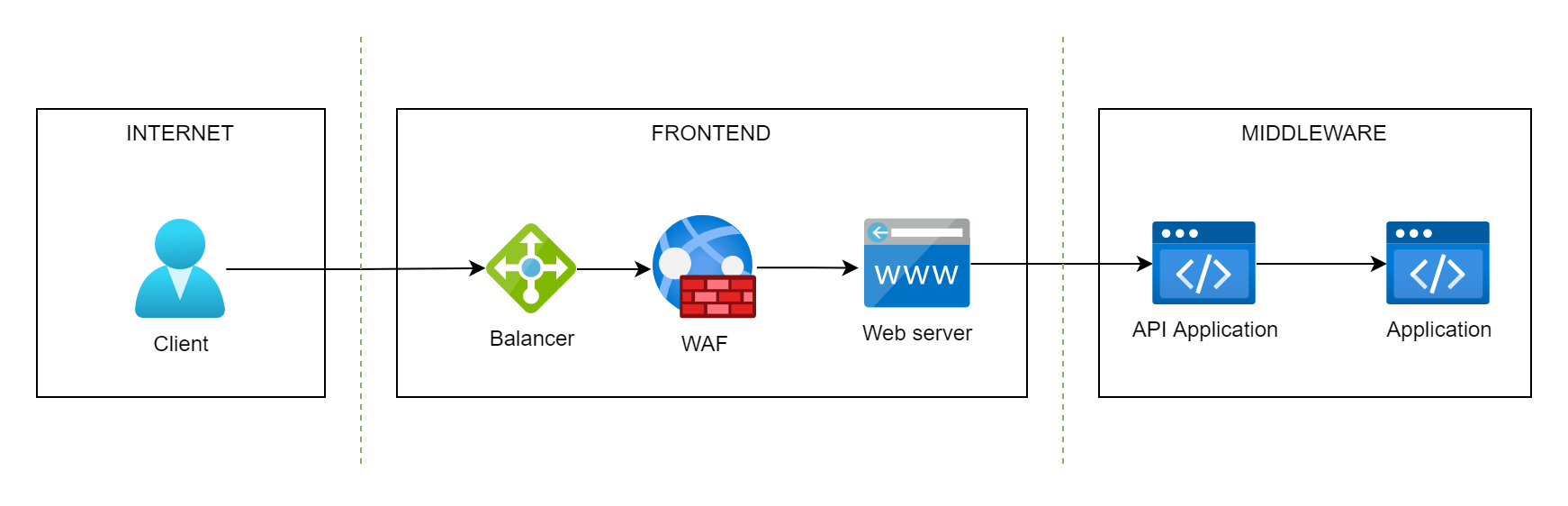

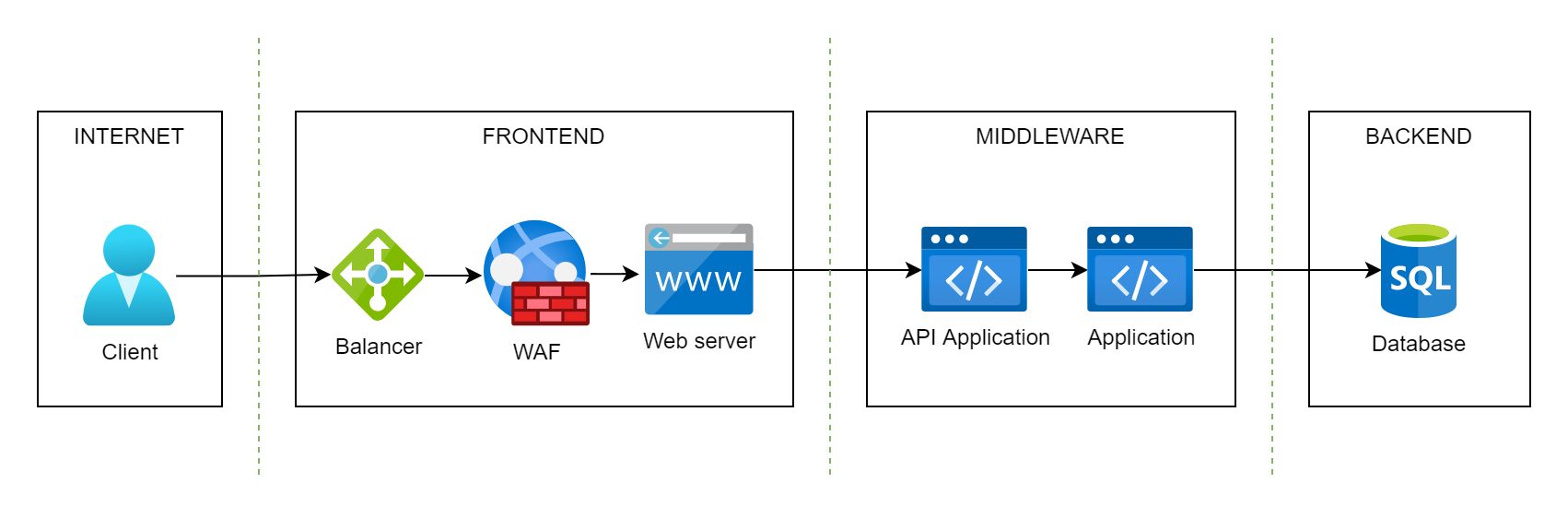

三层网络架构¶

默认情况下,已开发的信息系统应至少包含三个组件(安全区域)

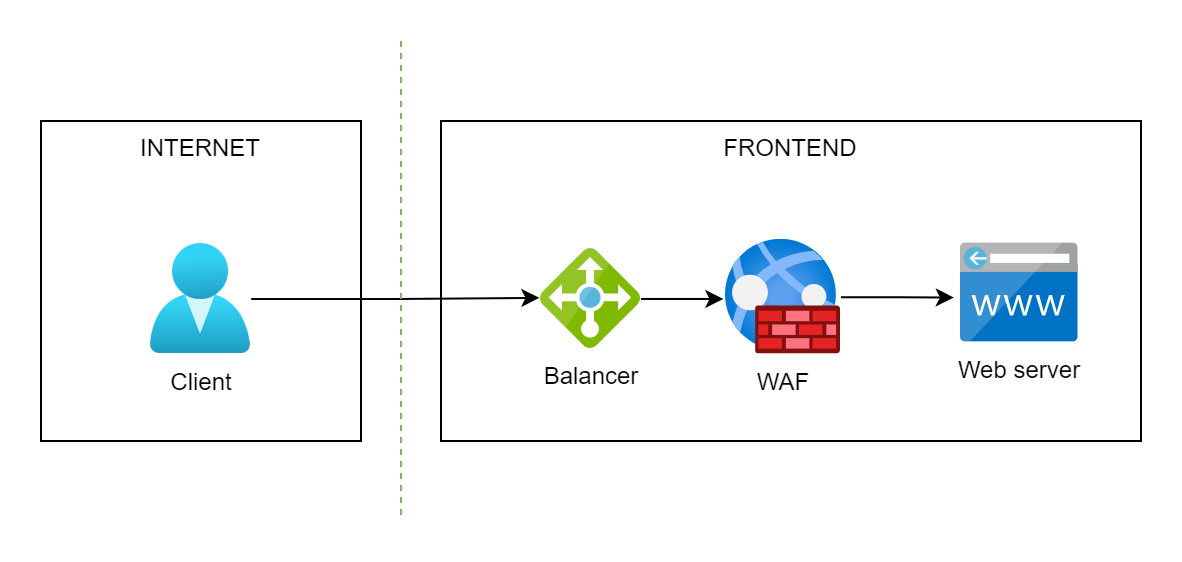

前端¶

前端 - 前端是一组包含以下网络元素的网段:

- 负载均衡器;

- 应用层防火墙;

- Web 服务器;

- Web 缓存。

中间件¶

中间件 - 一组用于容纳以下网络元素的网段:

- 实现信息系统逻辑的 Web 应用程序(处理来自客户端、公司其他服务和外部服务的请求;执行请求);

- 授权服务;

- 分析服务;

- 消息队列;

- 流处理平台。

后端¶

后端 - 一组用于容纳以下网络元素的网段:

- SQL 数据库;

- LDAP 目录(域控制器);

- 加密密钥存储;

- 文件服务器。

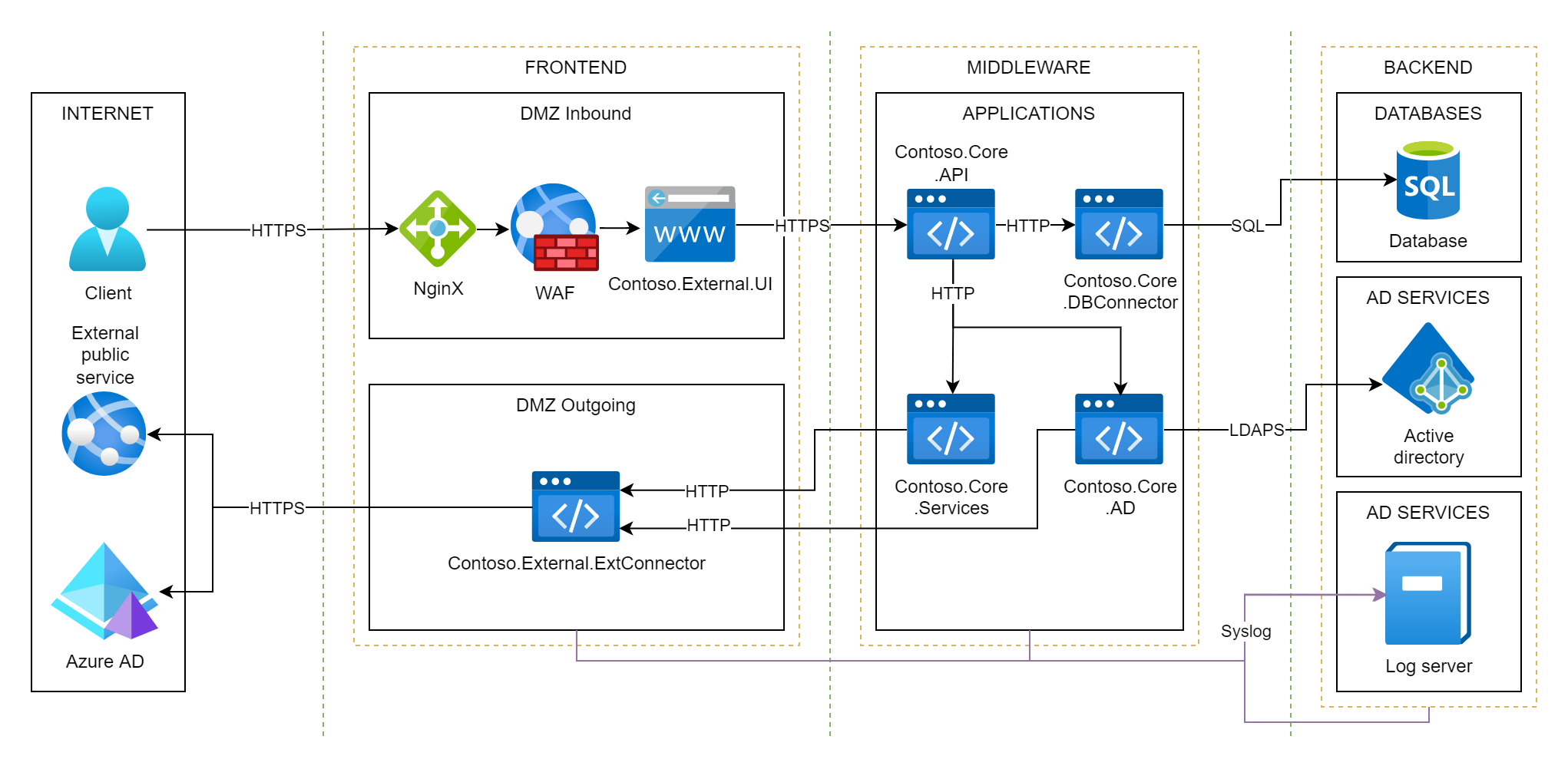

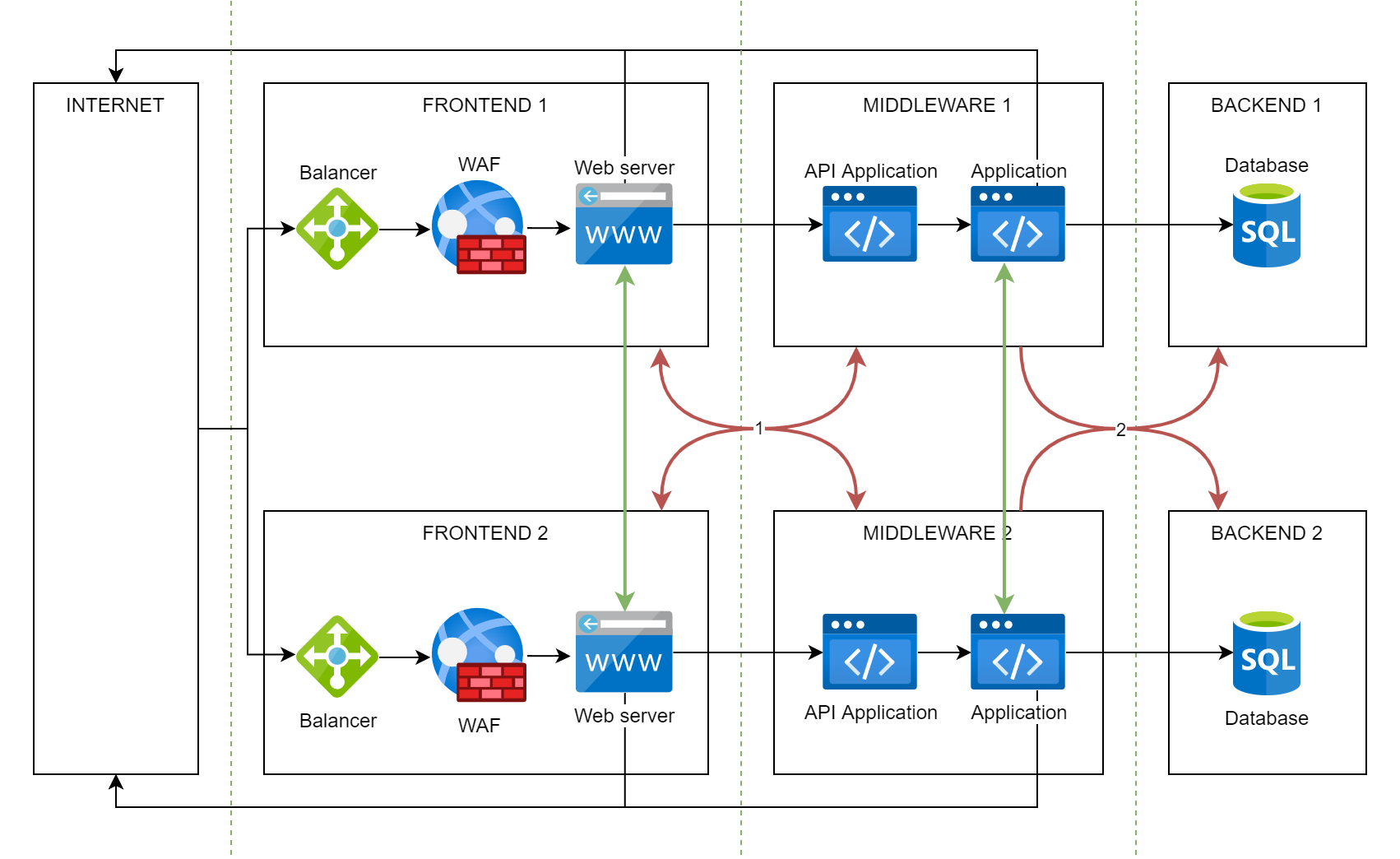

三层网络架构示例¶

以下示例展示了一个组织的本地网络。该组织名为“Contoso”。

以下示例展示了一个组织的本地网络。该组织名为“Contoso”。

边缘防火墙包含 前端 安全区的 2 个 VLAN:

- DMZ Inbound - 用于托管可从互联网访问的服务和应用程序的网段,它们必须受到 WAF 保护;

- DMZ Outgoing - 用于托管无法从互联网访问但可访问外部网络的服务(防火墙不包含任何允许来自外部网络流量的规则)的网段。

内部防火墙包含 4 个 VLAN:

- 中间件 安全区只包含一个名为 APPLICATIONS 的 VLAN - 旨在托管信息系统应用程序的网段,这些应用程序相互交互(服务间通信)并与其他服务交互;

- 后端 安全区包含:

- DATABASES - 旨在划分自动化系统各种数据库的网段;

- AD SERVICES - 旨在托管各种 Active Directory 服务的网段,示例中只显示了一台带有域控制器 Contoso.com 的服务器;

- LOGS - 旨在托管日志服务器的网段,这些服务器集中存储自动化系统的应用程序日志。

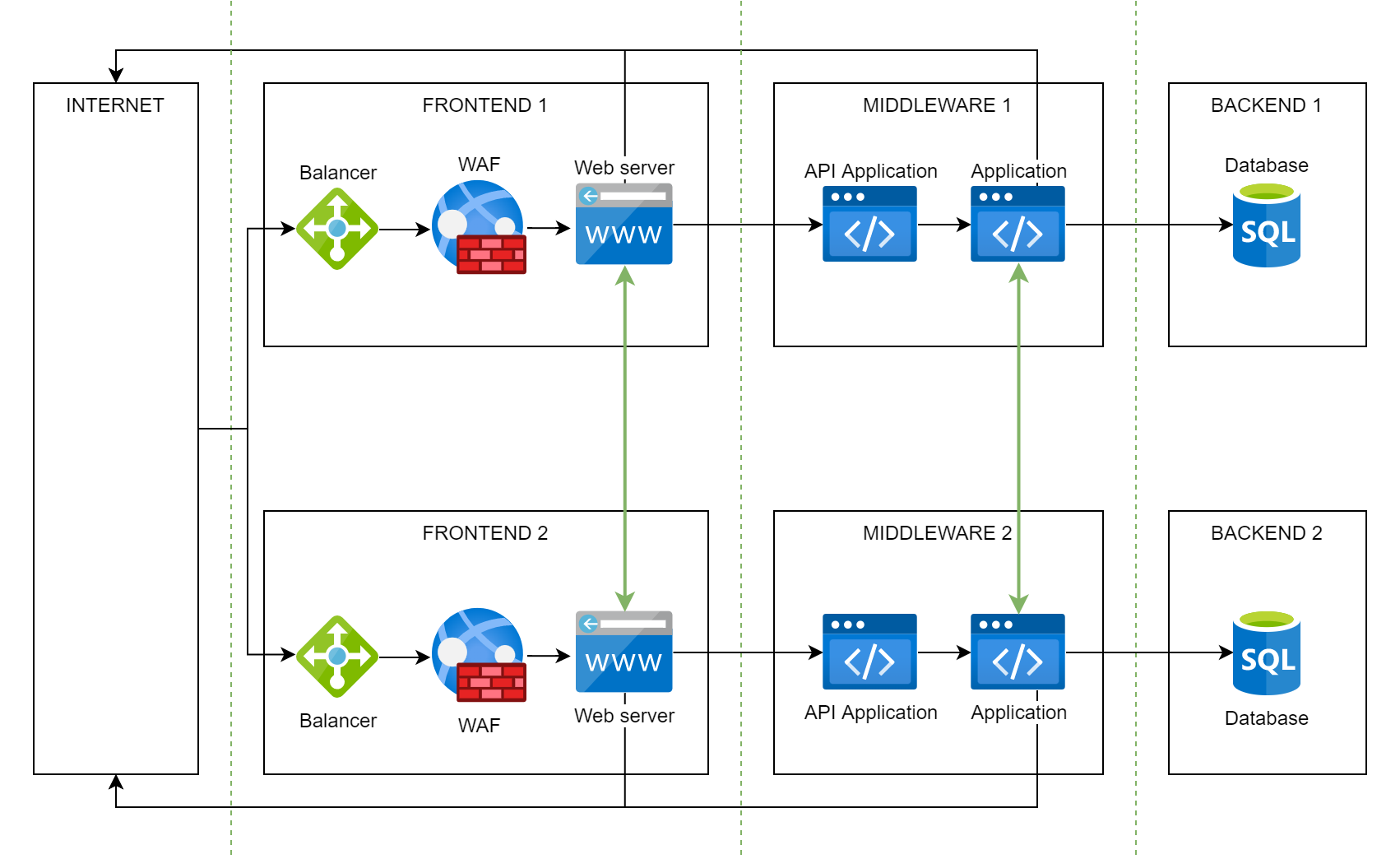

服务间交互¶

通常,公司的某些信息系统会相互交互。定义此类交互的防火墙策略至关重要。图像中绿色箭头表示基本允许的交互: 上图还显示了从前端和中间件网段到外部网络(例如互联网)的允许访问。

上图还显示了从前端和中间件网段到外部网络(例如互联网)的允许访问。

从这张图可以看出:

- 禁止不同信息系统的前端和中间件网段之间的访问;

- 禁止从中间件网段访问另一个服务的后端网段(禁止绕过应用服务器访问外部数据库)。

下图中的红色箭头表示禁止的访问:

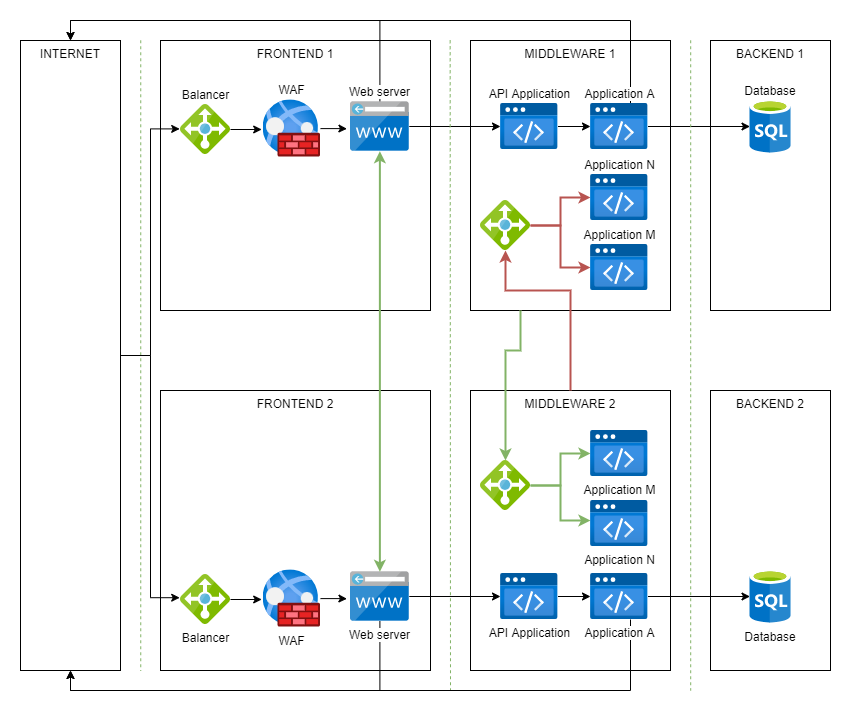

同一网络上的多个应用¶

如果您倾向于在组织中拥有较少的网络,并在每个网络上托管更多的应用程序,那么在这些网络上托管负载均衡器是可接受的。该均衡器将平衡流向网络上应用程序的流量。在这种情况下,只需向该网络开放一个端口,然后平衡将根据 HTTP 请求参数(例如)执行。此类分段的示例:

如您所见,每个网络只有一个入站访问,访问权限开放至网络中的均衡器。但是,在这种情况下,分段不再起作用,来自不同网络段的应用程序之间的访问控制是在 OSI 模型第 7 层使用均衡器执行的。

网络安全策略¶

组织必须定义一份“书面”策略,其中描述防火墙规则和基本允许的网络访问。此策略至少对以下人员有用:

- 网络管理员;

- 安全代表;

- IT 审计师;

- 信息系统和软件架构师;

- 开发人员;

- IT 管理员。

当策略用类似的图片描述时很方便。信息呈现得尽可能简洁明了。

个别策略规定的例子¶

网络策略中的示例将帮助同事快速了解哪些访问是潜在允许的并且可以请求。

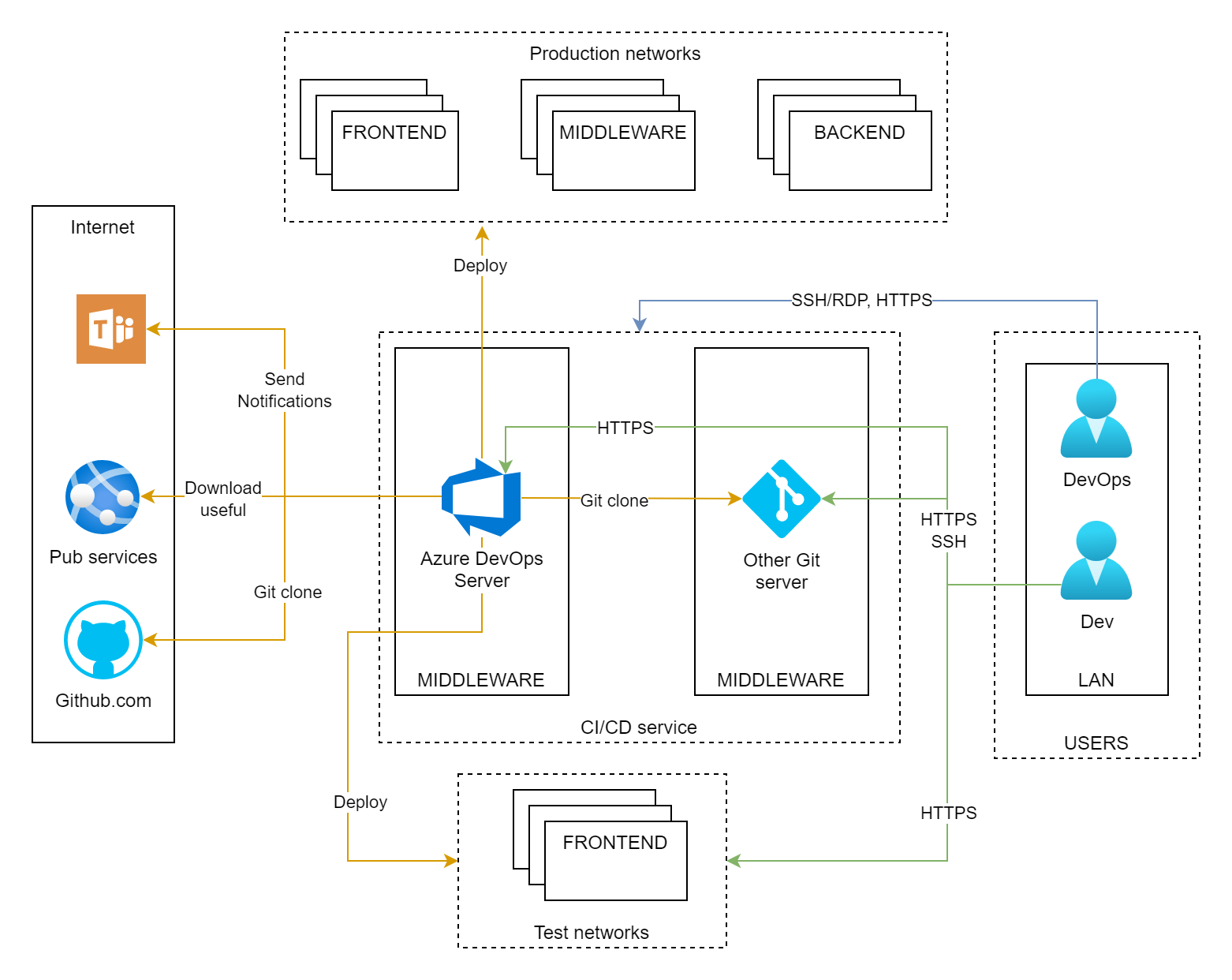

CI/CD 权限¶

网络安全策略可以定义,例如,软件开发系统允许的基本权限。让我们看一个这样的策略可能是什么样子的例子:

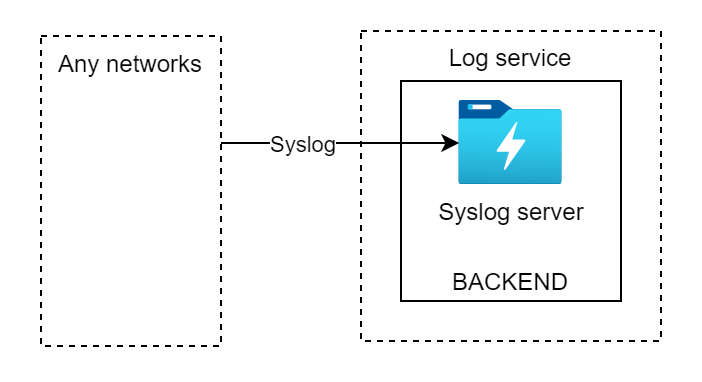

安全日志¶

重要的是,如果任何信息系统受到威胁,其日志不会随后被攻击者修改。为此,您可以执行以下操作:将日志复制到单独的服务器,例如使用 syslog 协议,该协议不允许攻击者修改日志,syslog 只允许您向日志添加新事件。此活动的网络安全策略如下所示: 在此示例中,我们还讨论了可能包含安全事件以及可能表明攻击的潜在重要事件的应用程序日志。

在此示例中,我们还讨论了可能包含安全事件以及可能表明攻击的潜在重要事件的应用程序日志。

监控系统权限¶

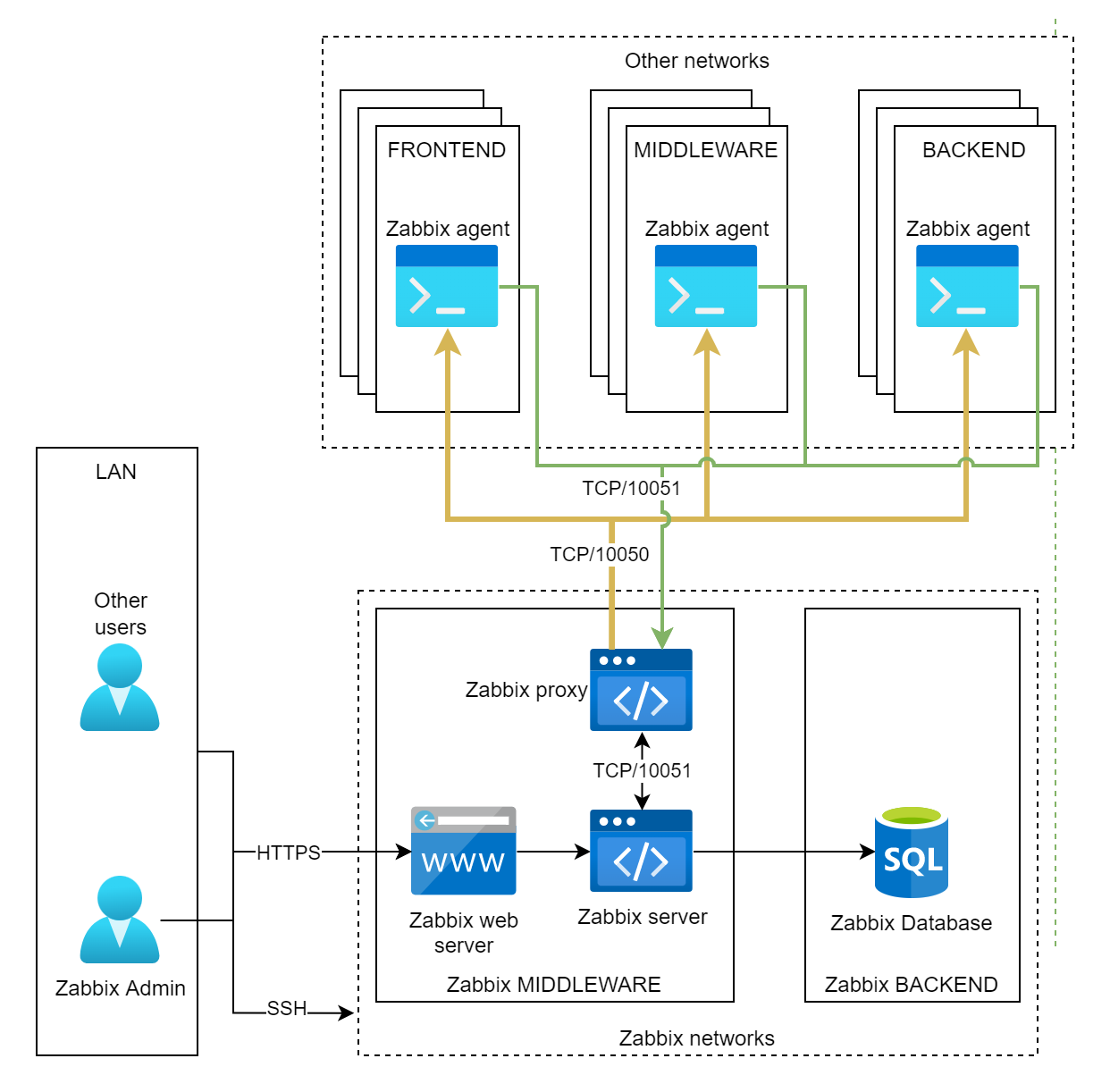

假设公司使用 Zabbix 作为 IT 监控系统。在这种情况下,策略可能如下所示:

有用链接¶

- 由 sergiomarotco 提供的完整网络分段速查表:链接。